Im

vorhergehenden Beitrag

habe ich ein paar ergänzende Anmerkungen zu einem Spiegel-Artikeln mit

einer Einführung in das Thema Email-Verschlüsselung gemacht. Heute

möchte ich näher auf Feinheiten eingehen, die die Benutzung von

Verschlüsselung für alle Beteiligten "schöner", weil komfortabler,

machen. Dazu ist es allerdings erforderlich, die

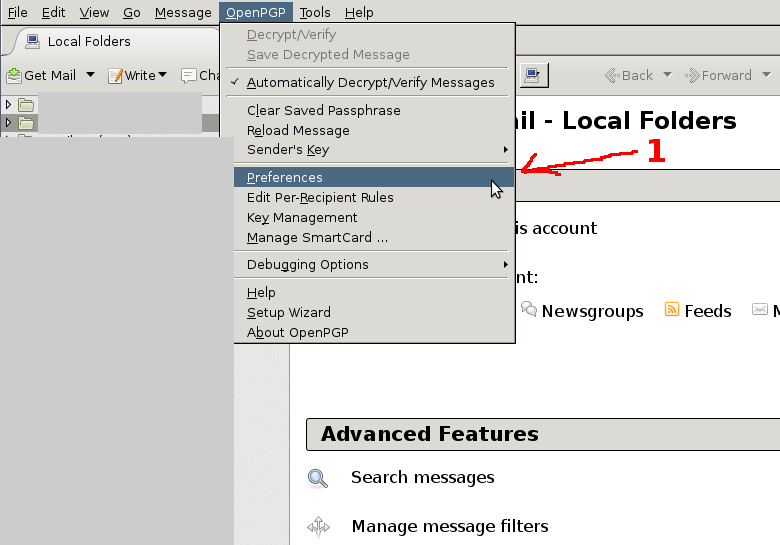

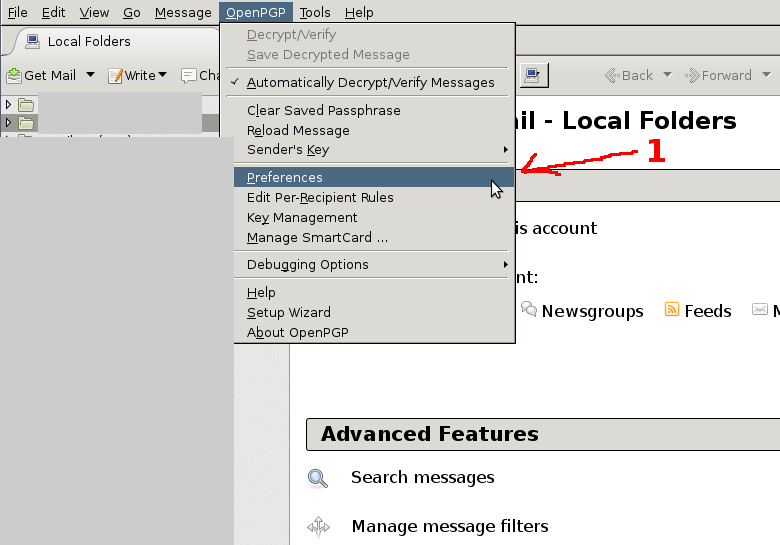

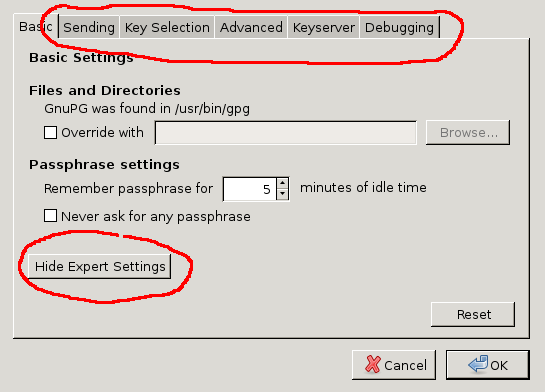

Experten-Einstellungen zu aktivieren. Dies erreichen Sie, indem Sie

das Untermenue "OpenPGP->Eigenschaften" öffnen und auf den

entsprechenden Knopf unten links drücken. Die folgenden beiden Bilder

illustrieren dies:

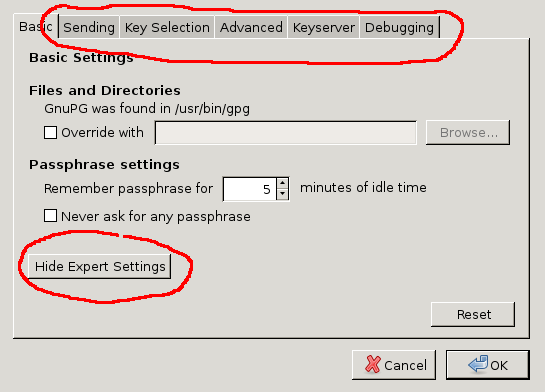

Zuerst muß man "Preferences" ("Eigenschaften"?) auswählen, woraufhin dieser Dialog erscheint:

Links unten sieht man einen Knopf, mit dem die oben eingekreisten

Reiter an- und ausgeschaltet werden können. Dementsprechend sind auch

in den nachfolgend erwähnten Menues manche Punkte sichtbar, oder eben

nicht. Für unsere Zwecke müssen die erweiterten Einstellungen

aktiviert sein.

Nach diesen Vorbereitungen möchte ich anhand einiger Bilder die

praktische Benutzung zeigen, um danach ein wenig Theorie ausbreiten.

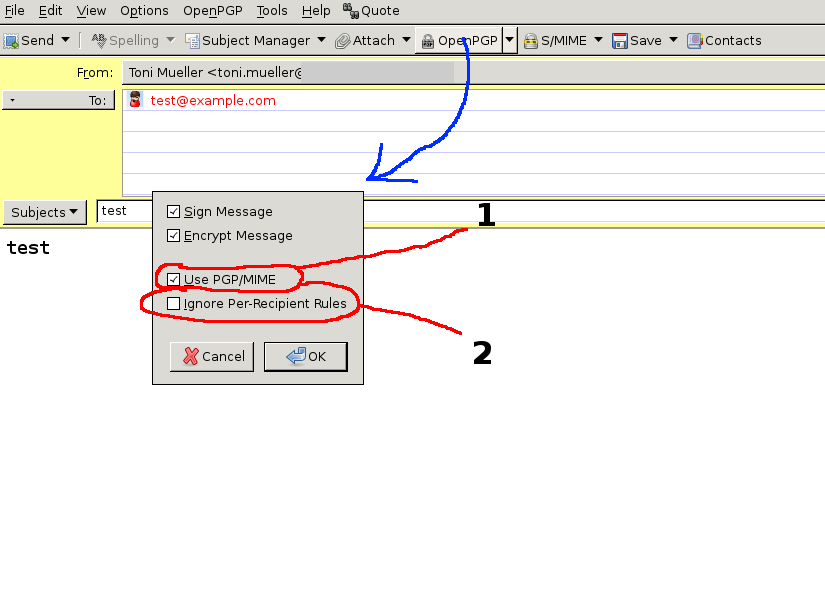

1. Einfachster Fall: Auswahl beim Senden einer Nachricht

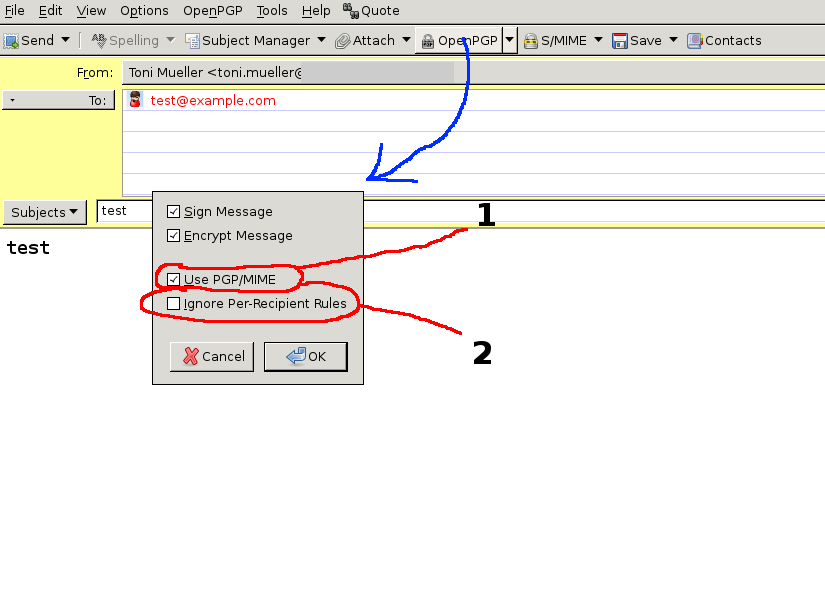

Wenn man vor dem Senden einer Nachricht in dem Fenster, wo man die

Nachricht verfaßt, auf das OpenPGP-Menü drückt, erscheint ein kleines

Popup-Menü, in dem ich zwei Punkte markiert habe:

Bei Punkt 1 kann man für diese Nachricht auswählen, ob sie im

PGP/MIME-Format gesendet werden soll, oder ob sie unstrukturiert sein

soll. Der Punkt 2 dient dazu, eine etwaige Regel, die dem

entgegensteht, außer Kraft zu setzen. Dabei handelt es sich um eine

Vorsichtsmaßnahme im Hinblick auf die Fähigkeiten des Empfängers.

Das müßte man bei jeder Nachricht tun, daher stellen wir das jetzt

dauerhaft richtig ein:

2. Verwendung von Regeln:

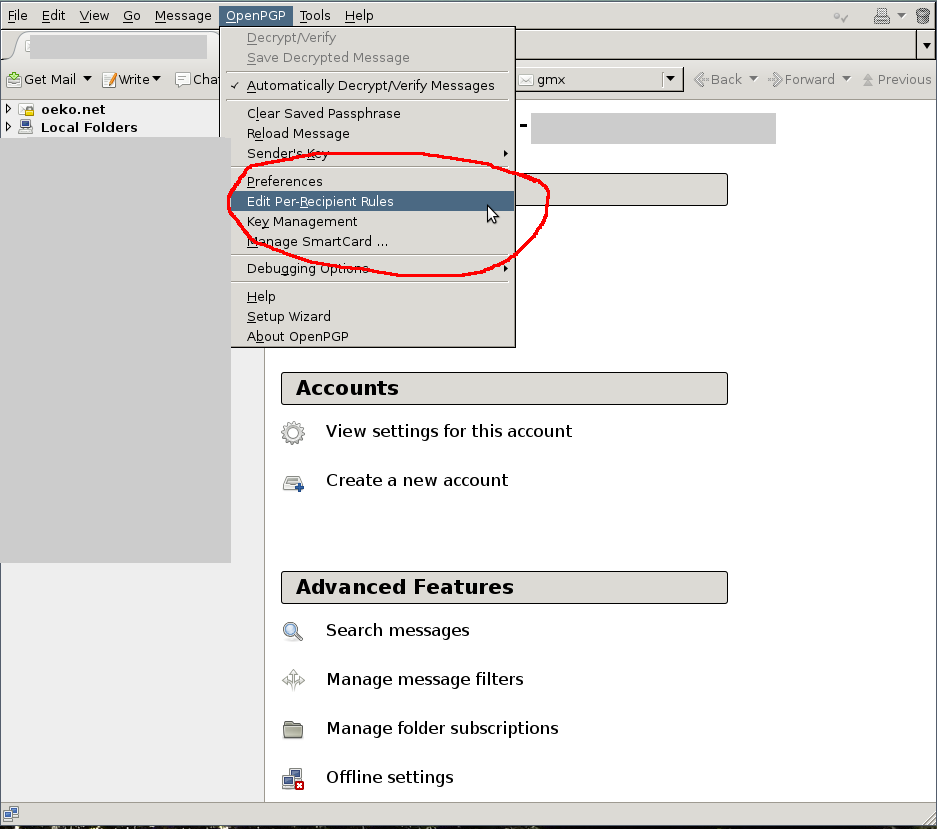

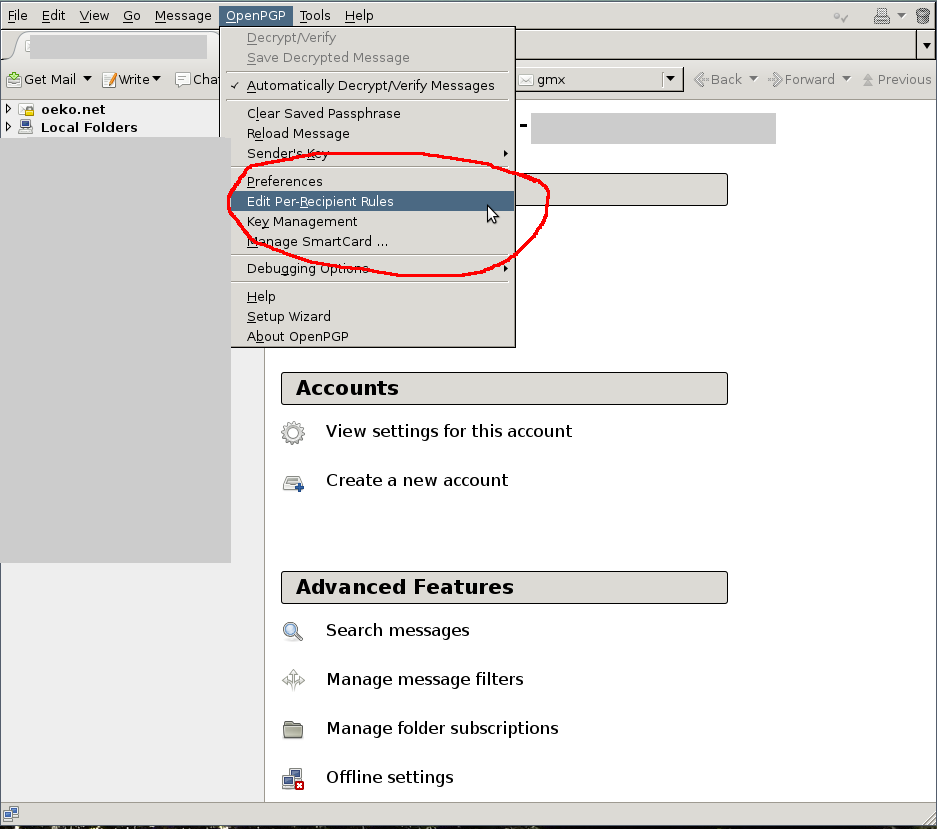

Wenn man im Hauptfenster von Thunderbird auf den OpenPGP-Knopf drückt,

klappt ein Menue mit verschiedenen Einstellmöglichkeiten auf, wo man

dann Regeln festlegen kann:

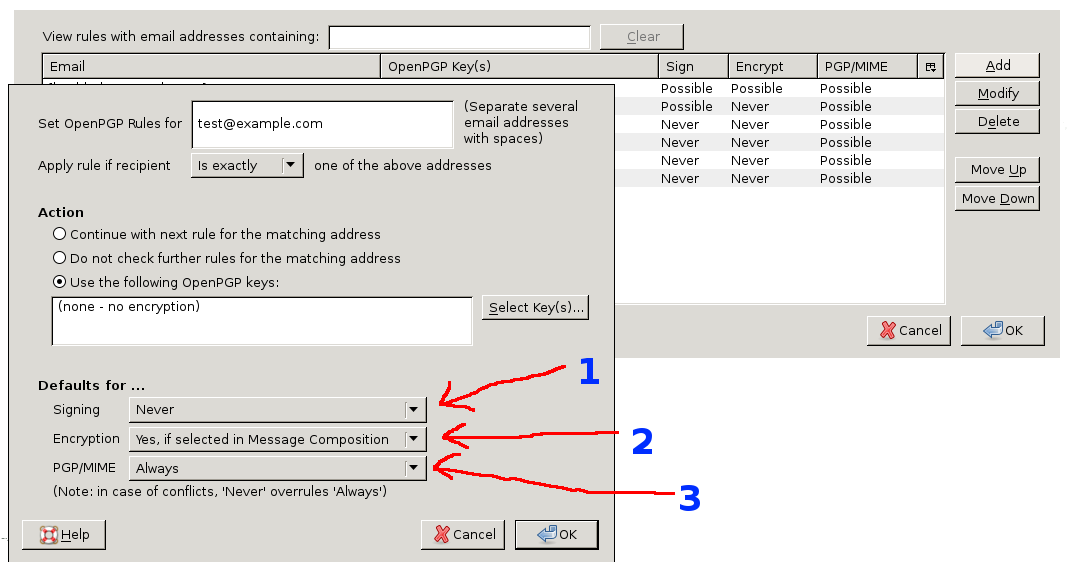

Wenn man den ausgewählten Eintrag anklickt, erscheint folgendes

Untermenue (ich habe dort schon einmal auf "Add" geklickt, um eine

Regel hinzuzufügen - der entsprechende Dialog liegt vorne links auf

dem Fenster mit den Regeln:

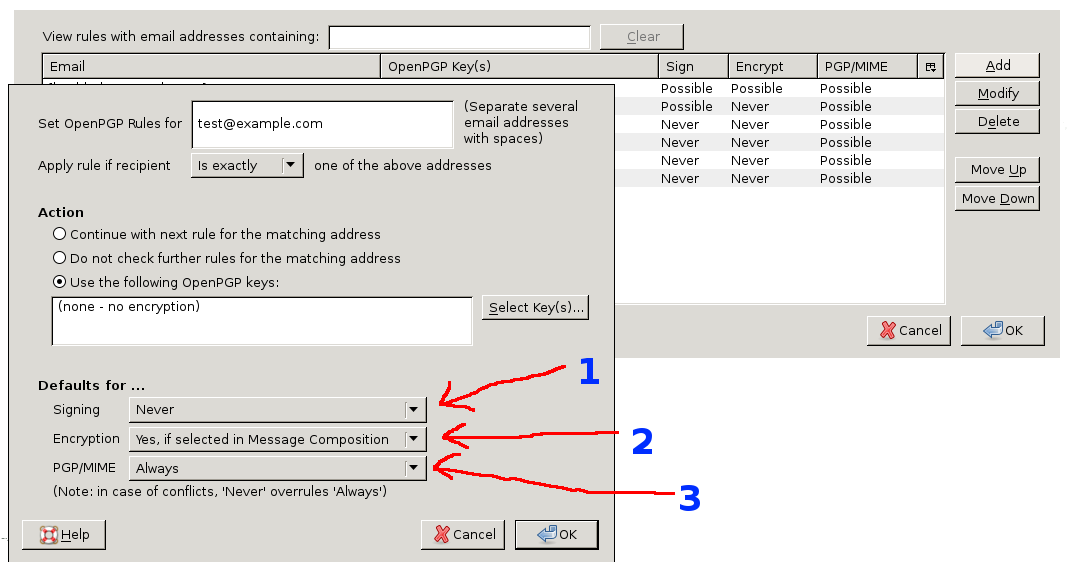

Wichtig ist das Fenster vorne links:

Oben kann man Adressen oder Adreßmuster eingeben. Falls man zum

Beispiel weiß, daß die Firma XY, mit der man dauernd kommuniziert,

Thunderbird oder

Mutt einsetzt, dann kann man dort oben als

Adresse @XY.com angeben und so die Einstellungen für

alle Mitarbeiter dieser Firma auf einmal vornehmen. Man muß

dementsperchend natürlich "Adresse endet mit" statt "genaue

Übereinstimmung" auswählen.

Danach wählt man beispielsweise aus, welche(n) Schlüssel man verwenden

möchte. Wenn der Empfänger beispielsweise einen unternehmensweiten

Schlüssel nutzt, der etwa "kontakt@firma.de" heißt, man aber die

Nachricht an "buchhaltung@firma.de" schicken will, dann findet GnuPG

den Schlüssel nicht, weil es nach "kontakt@firma.de" sucht. In diesem

Fenster kann man angeben, daß der richtige Schlüssel der mit der

Kennung "kontakt@firma.de" wäre (man muß eine Schlüssel-ID eintragen -

bei mir wäre das etwa 0x8A0A48874687AF4F).

Zu guter Letzt kann man einstellen, wie man es mit der Verschlüsselung

halten will. Ich habe einmal alle drei Optionen ausgewählt, ohne, daß

dies einen praktischen Sinn ergäbe.

Frage 1 bedeutet, ob man seine Nachrichten an diese(n) Empfänger

digital signieren will. Digital signierte Nachrichten sind nicht

fälschbar - der Empfänger kann genau feststellen, ob die Nachricht

manipuliert wurde, und außerdem, wann sie signiert wurde. Im

Zusammenhang mit NTP, dem Zeitdienst im Internet, kann man damit schon

sehr gut nachweisen, was man wann geschrieben hat.

Bei der Frage 2 geht es darum, ob man die Nachricht verschlüsseln

will. Verschlüsselung ist der Mechanismus, der es fremden Leuten sehr

schwer (unmöglich?) macht, Ihre Nachricht zu lesen.

Bei der letzten Frage geht es darum, ob PGP/MIME eingesetzt werden

soll. Hier kann man für entsprechend ausgestattete Empfänger gerne

"Immer" ("Always") auswählen und so sowohl sich als auch dem Empfänger

das Leben leichter machen.

Nun zur Theorie:

1. PGP/MIME

Mit OpenPGP verschlüsselte Emails können in zwei Formen auftreten:

Einmal können sie wie eine normale Email aussehen, außer, daß der

Inhalt für Personen, die nicht im Besitz des richtigen privaten

Schlüssels sind, quasi unlesbar sind. Hier ist ein Beispiel aus einer

Email, die ich irgendwann erhalten habe:

-----BEGIN PGP MESSAGE-----

Charset: ISO-8859-1

Version: GnuPG v1.4.9 (GNU/Linux)

Comment: Using GnuPG with Mozilla - http://enigmail.mozdev.org/

hQEOA+A4iEELHotAEAP/S3AzliIhaqaTOg75ZGLB12zsdA11RFmpzi11JCS1QUZ

...

Hier stehen viele derartige Zeilen, dann geht die

Email ihrem Ende entgegen:

...

1zMRtSr8Dz7Wekauweykawkjey2i12lzsdeW9M4o3BlOb4zvc7yts1XIN

/2QW9zhc21juBY7QE/Q=

=YsfR

-----END PGP MESSAGE-----

Die Nachricht besteht aus dem Bereich zwischen den Zeilen mit "BEGIN

PGP MESSAGE" und "END PGP MESSAGE". Bis hierhin dürfte das nicht

überraschen. Als Typ der Email sehen wir:

Content-Type: text/plain; charset=ISO-8859-1

(Sie können derartige Zeilen sehen, wenn Sie sich zu Ihrer Email "alle

Kopfzeilen" - die Bezeichnung variiert von Email-Programm zu

Email-Programm - anzeigen lassen.)

Das bedeutet, daß der Inhalt der Email nur aus einem Textblock

besteht. Doch schon vor vielen Jahren kamen Leute auf die Idee, daß

man ja auch beispielsweise Dateien per Email versenden könnte, und

haben dazu das MIME-Format ersonnen, das es Ihnen ermöglicht, etwa

Bilder oder Kalkulationen per Email zu verschicken. Das geht natürlich

auch verschlüsselt, vorausgesetzt, Ihr Kommunikationspartner verwendet

ein taugliches Programm (mehr dazu weiter unten). Naheliegenderweise

nennt man das Format für verschlüsselte strukturierte Emails denn auch

PGP/MIME. Damit hat man dann alle Möglichkeiten normaler Emails,

ohne auf Verschlüsselung verzichten zu müssen. Und so sieht dann eine

Email im PGP/MIME-Format aus:

Zuerst die "Typenbezeichnung" aus dem Kopf der Email:

Content-Type: multipart/encrypted; protocol="application/pgp-encrypted";

boundary="23yaksdalwse21X3"

Der Inhalt besteht nun aus einem verschlüsselten Block, der die

strukturierte Nachricht enthält:

--23yaksdalwse21X3

Content-Type: application/pgp-encrypted

Content-Disposition: attachment

Version: 1

--23yaksdalwse21X3

Content-Type: application/octet-stream

Content-Disposition: attachment; filename="msg.asc"

-----BEGIN PGP MESSAGE-----

Version: GnuPG v1.4.12 (GNU/Linux)

hQEOAyl2394e873pe482xajsdasdbKbRoee2CjZh9ajsdzxASDEKLWHelakjewhb

P3VSDAASLKIDUl.xdlka28w[2016PZf/0m1*1lasdh9a8yasdakjehl2e4387UzJ

...

23v23409ew0r8fsdkjfcs/ldkfhlksjyer5li435rlwksehflrikuqRS

=owxY

-----END PGP MESSAGE-----

--23yaksdalwse21X3--

Da derartige MIME-Blöcke beliebig tief geschachtelt sein können, kann man alles

in den verschlüsselten Container hineinpacken, was einem beliebt, und so etwa

die wertvollen Kalkulationsdaten vor dem ein oder anderen neugierigen Auge

verbergen - da es ja auch gar nicht weiß, daß diese in der Email enthalten

sind, wenn man sowieso grundsätzlich alles verschlüsselt und so das Rauschen

erhöht.

2. Empfänger mit Outlook etc,

Es gibt eine Reihe von Emailprogrammen, allen voran Outlook, Outlook-Express

und Lotus Notes, die partout kein PGP/MIME verstehen wollen. Das hat

ausschließlich firmenpolitische, aber keine technischen Gründe - viele

Email-Programe können seit mehr als 10 Jahren mit PGP/MIME umgehen, das Problem

müßte also eigentlich nicht existieren.

Was kann man tun, wenn man mit solchen Leuten zusammenarbeiten muß:

-

Erstellen Sie ggfs. eine Regel (siehe oben), daß Sie diesen Leuten keine

Emails in "flacher" Form zusenden. Um die sichere Übertragung von Dateien

müssen Sie sich dann von Hand kümmern - etwa, indem Sie die Dateien von Hand

auf der einen Seite ver- und auf der anderen Seite entschlüsseln. Das ist

umständlich und fehlerbehaftet, aber besser als nichts.

-

Wirken Sie auf diese Leute ein, sich einmal mit dem alternativen oder

zusätzlichen Einsatz von PGP/MIME-tauglichen Programmen, oder wenigstens auf

die Entwicklung entsprechender Plugins, soweit möglich, hinwirken.